Na terça-feira, a Apple anunciou através de um comunicado à imprensa que havia entrado com um processo contra o Grupo NSO. A empresa israelita é responsável por criar o spyware Pegasus que os governos autoritários têm usado para se infiltrar nos dispositivos de jornalistas, ativistas e académicos nos últimos anos.

Além de ter entrado com um processo, a empresa de Cupertino tomará novas medidas e uma delas será alertar os utilizadores caso o seu dispositivo esteja "hackeado".

A Apple explicou que o NSO Group usou um exploit para uma vulnerabilidade, entretanto corrigida, para invadir dispositivos Apple.

No mesmo dia em que a Apple anunciou o processo, a empresa também publicou um novo artigo de suporte. No artigo, a Apple revela como planeia alertar os utilizadores com notificações de ameaças.

Como funcionam as notificações de ameaças da Apple

As notificações de ameaça da Apple foram concebidas para informar e ajudar os utilizadores que possam ter sido alvo de atacantes patrocinados pelo Estado.

Estes utilizadores são visados especificamente devido a quem são ou pelo que fazem. Ao contrário dos cibercriminosos tradicionais, os atacantes patrocinados pelo Estado recorrem a recursos excecionais para atingir um número muito restrito de indivíduos específicos e respetivos dispositivos, o que torna estes ataques muito mais difíceis de detetar e prevenir.

Os ataques patrocinados pelo Estado são altamente complexos, custam milhões de dólares a desenvolver e, frequentemente, têm uma duração curta. A grande maioria dos utilizadores nunca será alvo destes ataques.

Assim, a empresa explica que se detetar atividade consistente com um ataque patrocinado pelo Estado, os utilizadores visados serão notificados de duas formas:

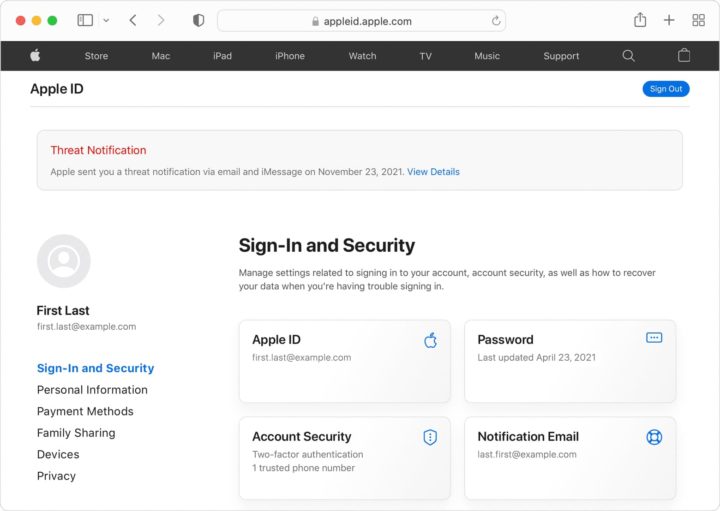

- Através de uma Threat Notification na parte superior da página depois de o utilizador iniciar sessão em appleid.apple.com.

- A Apple envia uma notificação por e-mail e iMessage para os endereços de e-mail e números de telefone associados ao ID Apple do utilizador.

Estas notificações indicam passos adicionais que os utilizadores notificados podem seguir para ajudar a proteger os respetivos dispositivos.

Segundo a Apple...

Os atacantes patrocinados pelo Estado são muito bem financiados e sofisticados, sendo que os respetivos ataques evoluem com o tempo. A deteção destes ataques depende de sinais de inteligência de ameaça que são muitas vezes imperfeitos e incompletos.

É possível que algumas notificações de ameaça da Apple possam ser falsos alarmes ou que alguns ataques não sejam detetados. Não é possível fornecer informações sobre o que nos leva a emitir notificações de ameaças, uma vez que podem ajudar os atacantes patrocinados pelo Estado a adaptarem o respetivo comportamento para evitar serem detetados no futuro.

As notificações de ameaça da Apple nunca pedirão para clicar em ligações, abrir ficheiros, instalar apps ou perfis nem para fornecer a palavra-passe do ID Apple ou código de confirmação por e-mail ou pelo telefone. Para verificar se uma notificação de ameaça da Apple é genuína, inicie a sessão em appleid.apple.com.

Se a Apple enviou uma notificação de ameaça, esta será claramente visível na parte superior da página depois de ter iniciado sessão.

Como evitar ser vítima de um hack

Todos os utilizadores devem continuar a proteger-se de cibercriminosos e de malware que visa o consumidor através das práticas recomendadas de segurança:

- Atualize os dispositivos para o software mais recente, uma vez que inclui as correções de segurança mais recentes

- Proteja os dispositivos com um código

- Utilize a autenticação de dois fatores e uma palavra-passe forte no ID Apple

- Instale apps a partir da App Store

- Utilize palavras-passe fortes e únicas online

- Não clique em ligações ou anexos provenientes de remetentes desconhecidos

Se não tiver recebido uma notificação de ameaça da Apple, mas tiver fortes motivos para acreditar que possa ser alvo de atacantes patrocinados pelo Estado ou necessitar de ajuda de emergência de segurança cibernética por outras razões, sugerimos fortemente que solicite ajuda especializada.

O site Consumer Reports Security Planner dispõe de uma lista de recursos de emergência que podem ajudar.

Fonte: Pplware.