Uma empresa de cibersegurança com sede na Rússia disse que encontrou um novo caminho para entrar nos iPhones bloqueados. A Elcomsoft, que cria software forense digital para governos e agências policiais, referiu nesta sexta-feira que o seu iOS Forensic Toolkit agora pode extrair alguns dados do iPhone e iPad quando bloqueados no modo BFU.

Não sendo em todos os iPhones, os responsáveis dizem que podem mesmo atacar a segurança no iOS 13.3.

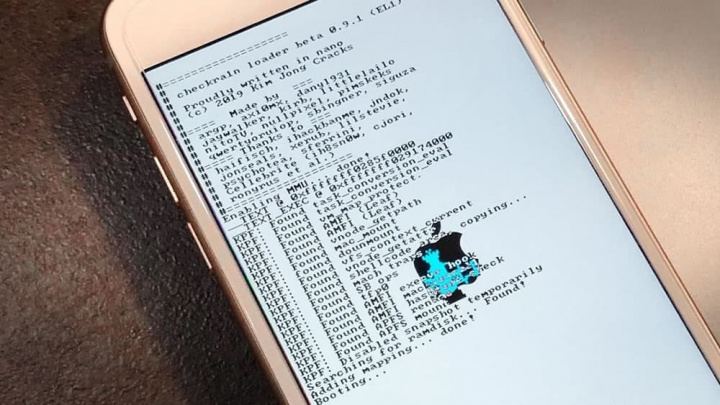

Alguns iPhones e iPads estão vulneráveis ao Checkm8 exploit

Conforme foi dado a conhecer, esta empresa tem uma ferramenta que tira vantagem de uma vulnerabilidade. Conhecida como Checkm8 exploit (que permitiu jailbreak Checkra1n), esta “porta” possibilite em certos modelos de iPhone e iPad ultrapassar a mais complexa barreira de segurança. Além de ser já um problema a existência deste método, a ferramenta da Elcomsoft iOS Forensic Toolkit é vendida por 1,495 dólares.

O detalhe do modo BFU é importante de se referir. O BFU ou Before First Unlock (antes do primeiro desbloqueio) é o estado em que um iPhone se encontra antes de um utilizador desbloquear o dispositivo pela primeira vez após o arranque/reinicio do telefone. É o estado mais seguro do dispositivo.

A título de exemplo, quando reinicia o seu iPhone e antes de o desbloquear, recebe uma chamada da sua mãe, o nome dela não irá aparecer, só o número. Nessa altura, o telefone ainda está no modo BFU.

Como diz a Elcomsoft:

No mundo da Apple, o conteúdo do iPhone permanece criptografado com segurança até ao momento em que o utilizador digita o seu código de desbloqueio do ecrã. Este código é absolutamente necessário para gerar a chave de criptografia, que por sua vez é absolutamente necessária para decifrar o sistema de ficheiros do iPhone. Por outras palavras, quase tudo dentro do iPhone permanece criptografado até o utilizador o desbloquear com o seu código depois que o telefone inicia.É a parte do “quase” do “tudo” que almejamos nesta atualização.

Onde está então o “buraco” no sistema de segurança da Apple?

Conforme é referido, estes descobriram que alguns dados no porta-chaves, que é onde a Apple armazena as palavras-passe dos utilizadores e outras informações protegidas, são realmente acessíveis antes que um utilizador desbloqueie o telefone.

De acordo com a empresa, estes dados incluem nomes de utilizador e palavras-passe do e-mail.

Apesar da ferramenta forense funcionar em iPhones e iPads a correr até as versões mais recentes dos sistemas operativos, como iOS 13.3, ela não funciona em todos os modelos do dispositivo. Assim, o iPhone e iPad com o chip A12, como o iPhone XR, ou o novo chip U1, como o iPhone 11, estão imunes à vulnerabilidade. Os telefones vulneráveis são os que têm os chips anteriores da série A – do iPhone 5S até ao iPhone X.

Nada feito sem jailbreak

Pelo facto da ferramenta forense usar o exploit Checkm8, ela requer uma instalação jailbreak, conhecida como Checkra1n, nos dispositivos em modo BFU. Contudo, esta operação pode ser feita enquanto o dispositivo iOS estiver bloqueado.

Esta notícia chega pouco mais de uma semana após a encriptação do dispositivo iOS da Apple ter ficado sob fogo durante uma audiência do Congresso. A gigante de Cupertino tem sido uma forte defensora de protocolos de segurança que tornam quase impossível retirar dados privados do iPhone bloqueado.

A Apple alega que nem mesmo ela pode ter acesso aos dispositivos bloqueados. No entanto, alguns agentes da lei, como o promotor público de Manhattan Cyrus Vance, criticam a Apple por estas práticas. Estes críticos agora gostariam que o Congresso interviesse e obrigasse empresas como a Apple a abrir o sistema aos agentes da autoridade.

A verdade é que embora não seja fácil, existem algumas empresas de segurança que foram capazes de contornar a encriptação da Apple e de “crackar” dispositivos iOS bloqueados. Como, por exemplo, a Cellebrite, sediada em Israel, vende um dispositivo de 6.000 dólares que foi usado pelas autoridades policiais para invadir smartphones trancados.

A Grayshift, sediada nos EUA, assinou um acordo com a Immigration and Customs Enforcement no início deste ano para o uso da ferramenta de hacking de iPhone da empresa, GrayKey.

A última ferramenta da Elcomsoft mostra outra vez que, mesmo com a criptografia da Apple, nem todos os iPhone estão tão seguros como se pensa. Contudo, os mais recentes parecem ser um ossos duro de roer (até ver)!

Fonte: Pplware.