Os investigadores da ESET, empresa europeia líder em soluções de cibersegurança, descobriram um malware para macOS, até agora desconhecido, que espia utilizadores com Mac.

Segundo as informações, este malware CloudMensis usa exclusivamente serviços de armazenamento na nuvem pública para comunicar com os seus operadores.

CloudMensis consegue roubar documentos, e-mails, fazer capturas de ecrã, etc...

Batizado de CloudMensis pela ESET, as suas capacidades mostram claramente que a intenção dos operadores é reunir informação sobre os Macs das vítimas roubando documentos, informação digitada pelo teclado, emails, anexos, ficheiros em armazenamento externo e capturas de ecrã.

De acordo com a investigação da ESET, os operadores deste malware implementam-no em alvos específicos nos quais estão interessados. A exploração de vulnerabilidades para contornar mitigações de segurança do macOS mostram que os operadores do CloudMensis estão a tentar ativamente maximizar o sucesso da sua campanha de espionagem.

No entanto, a ESET não detetou nenhuma vulnerabilidade zero-day a ser usada pelo grupo, pelo que recomenda que os utilizadores de Mac atualizem os seus sistemas de forma a pelo menos evitar os bypasses de mitigações de segurança.

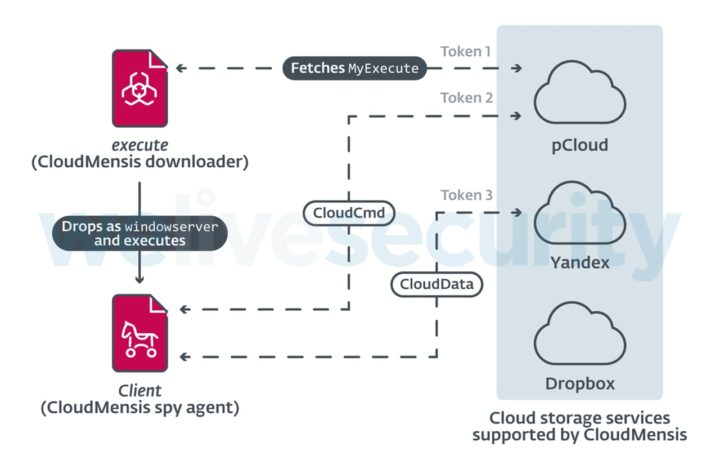

O CloudMensis usa armazenamento na nuvem tanto para receber comandos dos seus operadores como para roubar ficheiros. Suporta três fornecedores diferentes: pCloud, Yandex Disk e Dropbox.

A configuração incluída na amostra analisada contém códigos e autenticação para pCloud e Yandex Disk. Os metadados destes serviços revelaram detalhes interessantes sobre a operação, incluindo que os comandos começaram a ser transmitidos para os bots a 4 de fevereiro de 2022.

A partir do momento em que o CloudMensis obtém privilégios de execução de código e administração, corre um malware de primeira fase que vai buscar a segunda fase a partir de um serviço de armazenamento na nuvem. Esta segunda fase consiste num componente muito maior, repleto de funcionalidades para recolher informação do Mac comprometido. A intenção dos atacantes aqui é claramente roubar documentos, anexos de email, capturas de ecrã e outros dados sensíveis. No total, existem 39 comandos disponíveis.

A Apple reconheceu recentemente a presença de spyware direcionado aos utilizadores dos seus produtos, anunciando o Lockdown Mode em iOS, iPadOS e macOS, que desativa funcionalidades frequentemente exploradas para ganhar acesso a execução de código e implementação de malware.

Fonte: Pplware.