Apesar do macOS ser muito seguro, as campanhas de ataques com malware nunca param. Desta vez, um grupo de investigadores de cibersegurança identificaram uma nova variante do malware MacSync Stealer que está a explorar os mecanismos de confiança do macOS para contornar as proteções nativas da Apple, como o Gatekeeper e o XProtect.

Os atacantes recorrem a uma aplicação em Swift devidamente assinada e autenticada que, por si só, não contém código malicioso.

Contudo, este software descarrega um script encriptado a partir de um servidor remoto, que é posteriormente executado para instalar o malware no sistema.

Entrega através de instaladores aparentemente legítimos

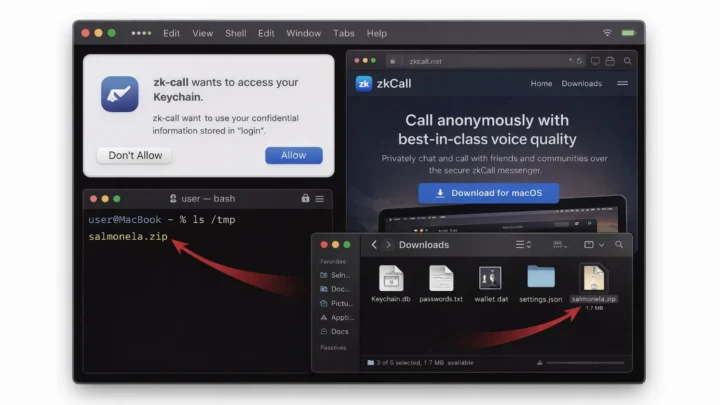

Ao contrário de versões anteriores que exigiam que os utilizadores introduzissem comandos no Terminal ou executassem truques de engenharia social, o novo MacSync é distribuído num instalador que parece autêntico: uma aplicação em Swift assinada e notarizada digitalmente e disfarçada como um instalador de um suposto mensageiro (zk-Call & Messenger).

Esta técnica permite que o malware passe sem bloqueio inicial pelas proteções do macOS, porque o sistema confia em aplicações com assinatura válida.

O ficheiro de instalação, com cerca de 25,5 MB, inclui ainda documentos falsos para parecer mais credível.

O que é o MacSync?

O MacSync é um malware do tipo stealer direcionado ao macOS, concebido para roubar dados sensíveis dos utilizadores. Distingue-se por recorrer a uma aplicação em Swift legitimamente assinada e autenticada pela Apple, o que lhe permite contornar, numa fase inicial, mecanismos de segurança como o Gatekeeper.

A aplicação utilizada como instalador não contém código malicioso direto. Em vez disso, funciona como intermediário, descarregando um script encriptado a partir de um servidor remoto. Esse script é depois executado no sistema, instalando o verdadeiro componente malicioso.

Uma vez ativo, o MacSync pode recolher credenciais, dados do sistema, informação de navegadores e carteiras de criptomoedas, enviando tudo para os servidores controlados pelos atacantes. Esta abordagem torna a ameaça mais difícil de detetar e reforça a importância de descarregar software apenas de fontes oficiais e de manter o macOS atualizado.

Como funciona o ataque

Depois de instalado, o dropper verifica a ligação à Internet e descarrega um script codificado que é executado em segundo plano. Este script instala a componente maliciosa que começa a infiltrar-se no sistema e a capturar dados sensíveis, como credenciais, informações de carteira de criptomoedas ou outros ficheiros pessoais.

Os autores do MacSync abusaram de um certificado de programador Apple (Team ID) para assinar a aplicação, permitindo que o instalador fosse executado facilmente. Após a descoberta, a Apple revogou o certificado associado.

Riscos e recomendações

Esta evolução do MacSync mostra que os mecanismos de confiança digital podem ser usados pelos cibercriminosos para disfarçar malware como software legítimo, complicando a deteção por ferramentas tradicionais.

Para evitar infeções, especialistas recomendam verificar sempre os instaladores, descarregar software apenas de fontes oficiais e manter as defesas do sistema atualizadas.

A investigação destaca a necessidade de ferramentas de segurança adicionais e vigilância constante, especialmente em ambientes corporativos com Macs.

Fonte: Pplware.